Les comparto una serie de libros referidos a la materia, que compartió el compañero @kinomakino en su blog: http://kinomakino.blogspot.com.ar/2012/11/libros-para-estudiar-dejate-la-web-xd.html

Les comparto una serie de libros referidos a la materia, que compartió el compañero @kinomakino en su blog: http://kinomakino.blogspot.com.ar/2012/11/libros-para-estudiar-dejate-la-web-xd.html

Bien, estamos en el último nivel y se nos presenta de la siguiente manera.

Además, tenemos la ayuda dentro del menú de las misiones.

Bien, no tenemos mucho pero podemos empezar a hacer nuestra lista:

Podemos utilizar Google para poder reducir nuestro scope de vulnerabilidades comunes y llegar a una mejor conclusión. Aquí les dejo una recomendación:

Nosotros vamos a probar con una de las vulnerabilidades más explotadas en Apache: Directory Listing.

Para ello, usaremos nuestro proxy ZAP y vamos a fuzzear.

Simplemente lo que hicimos fue:

Ahora, comenzaremos con una lista básica; compuesto solo de caracteres del alfabeto.

Una vez que termine, vamos a encontrar un resultado bastante particular: un error de Moved Permanently. ¿Qué esperamos para probarlo en el navegador?

Recorramos toda la vulnerabilidad, yendo letra por letra. Encontraremos algo que tenía que ver con nuestra primer pista:

Ahora no vemos nada… ¿habrá algún archivo oculto? Hagamos una simple prueba contra Google:

Parece que la respuesta es bastante obvia: .htaccess

La directiva IndexIgnore prhobie una visualización sobre lo declarado, en este caso el directorio DaAnswer, donde mágicamente encontraremos más información:

The answer is somewhere close! Just look a little harder.

Seguramente sea un juego de palabras, ya que dentro del código fuente no hay nada de información y éste nivel se ve bastante tedioso, por lo que la respuesta debe ser

somewhere close

¿Por qué llego a esa conclusión? La respuesta es:

The answer is somewhere close! Just look a little harder.

Ahora, ¿dónde ponemos esa respuesta? Seguramente nos hayamos olvidado algún formulario on the wild, por lo que vamos a volver a fuzzear desde el principio: https://www.hackthissite.org/missions/basic/11/. En éste caso, vamos a utilizar una lista de nombre de archivos y directorios comunes. Una gran guía para éste caso es:

http://blog.thireus.com/web-common-directories-and-filenames-word-lists-collection/

Una vez terminado el ataque, encontraremos algo bastante interesante (index.php), por lo que decidimos completarlo:

Complicado.

DynamicSec.

Se nos presenta el nuevo nivel y ahora sí con el archivo de contraseñas subido. Veamos que nos dice.

Bastante fácil. Se sube el archivo y la validación se hace contra un archivo disponible en el código fuente, marcado en la imagen.

Solo queda acceder a ese archivo y ver la contraseña.

Vamos con el nivel 4.

En este caso, se agrega una nueva forma de obtener la contraseña: mediante un correo electrónico. Básicamente, apretando el botón de Send password to Sam se obtiene lo siguiente.

Inspeccionando el botón, podemos ver que hay un campo oculto con la siguiente información:

<input type=”hidden” name=”to” value=”sam@hackthissite.org“>

Tratemos de cambiar esa dirección por una nuestra:

Nos aseguramos que quede plasmada en el código fuente dando Enter y revisamos nuestra casilla.

En el nivel 5 hay que hacer exactamente lo mismo que en el anterior.

Retomemos con los challenges.

El mejor sitio para progresar y ir conociendo vectores de ataques es Hack This Site, accesible desde el siguiente enlace:

Cada vez son más frecuentes las condenas a empresas por el uso de software ilegal, y vuelven a poner en el punto de mira la última reforma del Código Penal, que endurece sensiblemente las sanciones por software pirata y amplía las consecuencias legales para la empresa y sus administradores.

Los datos del informe de BSA The Software Alliance son muy claros: El amplio uso de software ilegal se atribuye frecuentemente a un tema de «cultura empresarial», ya que las posibles sanciones económicas son mucho más elevadas que la inversión en licencias de software. Pero para pymes esta inversión no es tan asumible como para una gran empresa. Esto sin tener en cuenta la gran cantidad de freelances y microempresas que pueden necesitar programas cuyas licencias tienen precios prohibitivos en muchos casos, y para los que no hay una alternativa válida de software libre, como en el caso de diseño o edición de audiovisuales.

DROWN (Decrypting RSA with Obsolete and Weakened eNcryption) es una vulnerabilidad grave que afecta a HTTPS y otros servicios que dependen de los protocolos SSLv2 y TLS. DROWN, identificada comoCVE-2016-0800, permite a los atacantes romper el cifrado, leer y robar comunicaciones sensibles, incluyendo contraseñas, números de tarjeta de crédito, secretos comerciales o información financiera.

DROWN permite a un atacante descifrar conexiones TLS, mediante el uso de un servidor que soporte SSLv2 y suites de cifrado

de categoría EXPORT, interceptadas mediante conexiones específicamente creadas a un servidor SSLv2 que use la misma clave privada. Según las mediciones actuales, 33% de todos los servidores HTTPS son vulnerable a este nuevo ataque.

Este documento que escribí hace un repaso del sistema DNS y luego explica cómo se realiza un ataque de Pharming Local a través de la modificación de archivos del sistema.

El Pharming es un tipo de ataque que se encarga de redirigir tráfico y datos en una red o en Internet. El objetivo primordial (por no decir el único) es obtener datos personales y/o sensibles. Actualmente es utilizado para robar información y dinero a las víctimas, por ejemplo cada vez que se usan servicios de on-line banking, sitios de compras por Internet o cada vez que un usuario utiliza su tarjeta de crédito.

El artículo fue publicado en Segu Info y pueden obtenerlo desde el siguiente enlace.

DynamicSec.

Comparto una simple forma de generar un backdoor indetectable para Windows 10. Me pareció un buen procedimiento sin tantas vueltas. A la fuente original (del colega CreadPag) voy a corregir algunas líneas para poder entender mejor.

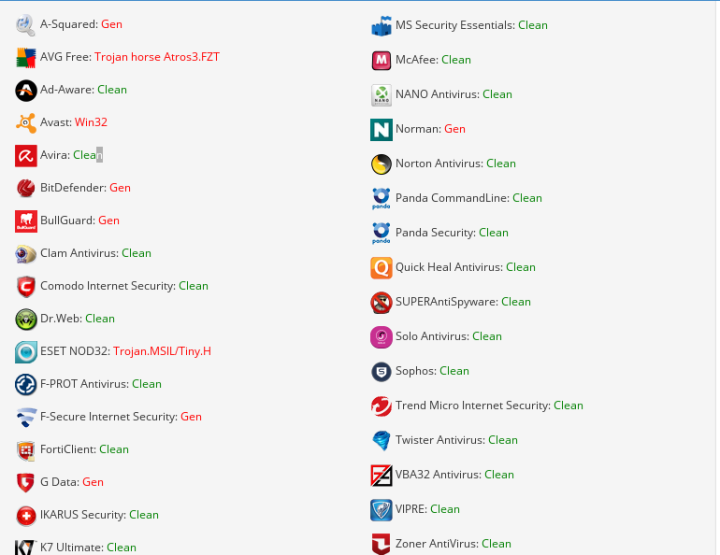

El otro día estaba jugando con un backdoor que era indetectable para todos los AV’s; pero como hay personas que scanean su malware antes de usarlo en ataque, algunos de ellos cometen el error de publicarlo en VirusTotal. Recuerda que es una empresa que reporta, obviamente que por dinero, el malware a las empresas de AV.

Aquí hay dos paginas donde puedes scanearlo y que no sea compartido para esas compañías de antivirus.

Aquí puedes encontrar esta pagina se llama https://virusscan.jotti.org

Último ejercicio del desafío de Web Hacking de Infosec Institute. De los más divertidos que he podido resolver. Así que bien, arranquemos.

Debemos saber como se está haciendo la redirección. Una forma fácil, es pararnos encima de Level 13 (desde la pestaña izquierda superior) y ver como trabaja el sitio.

http://ctf.infosecinstitute.com/ctf2/exercises/ex13.php?redirect=ex13-task.php

Volviendo al hilo del CTF, voy a tratar de terminarlo durante el transcurso de esta semana asi todos los que les pegan un vistazo no se aburren y tienen la saga completa.

Bien, sin mas palabras, veamos que nos presenta este cuarto nivel.

Tenemos la hermosa cara de Elmo si mal no recuerdo y un cartel sin mucha ayuda que digamos, el cual nos dice: HTTP significa Protocolo de Transferencia de Hipertexto. Mucha ayuda, ¿no?